ある企業サイトで不正侵入事件がありました。そのWEBサイトはエックスサーバーを使いWordPressで構築されていましたが、不正なファイルが埋め込まれまったく別の内容を表示されてしまいました。いわゆるマルウェア感染です。

ある企業サイトで不正侵入事件がありました。そのWEBサイトはエックスサーバーを使いWordPressで構築されていましたが、不正なファイルが埋め込まれまったく別の内容を表示されてしまいました。いわゆるマルウェア感染です。

不正なファイルを駆除し、バックアップデータを使い復元することで正常化することができましたが、この原因はなんだったのでしょうか?

調べてみると、WordPressに不審な管理者が見つかりました。どうやらこれが犯人らしいです。

WordPress不正アクセスの被害事例

不正侵入されたサイト

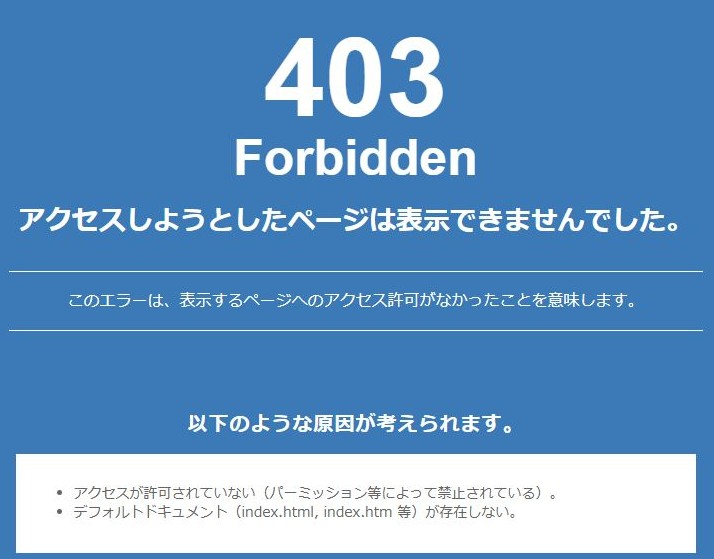

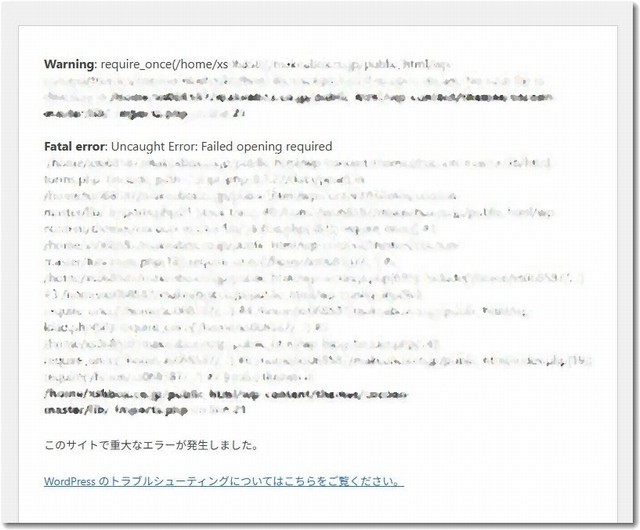

不正侵入されたWEBサイトは、当初まったく関係がないWEBページを表示していましたが、しばらくするとサーバーの規制がかかったのか「403エラー」の表示になりました。

このレンタルサーバーでは複数のドメインを管理していました。別のドメインのサイトでは違うエラー表示になっていました。

不正サイトかどうかをチェックするツール

サイトの状態が危険かどうかを調べるWEBツールがあります。

例えば以下のツールだと簡単にチェックできます。

URLウイルスチェッカーとしてこのようなサービスで確認してみるとより客観的な判断ができます。

原因追及と復旧作業

今回の不正アクセス事件は、現象としては先月におきた案件と同じような要因でした。

上記のページ内容にて紹介されているような対策を実施して復旧しました。

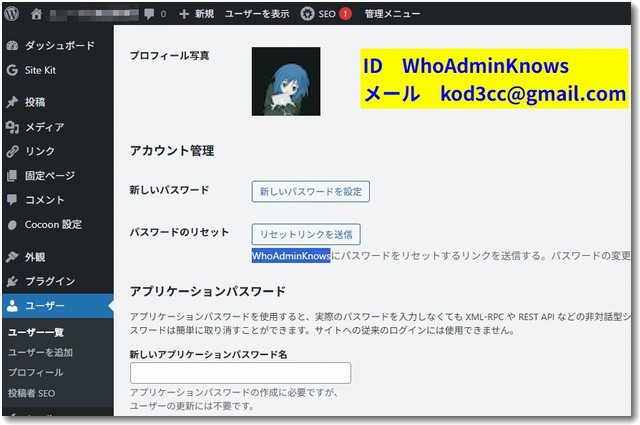

不審な管理者を発見

バックアップファイルを利用して復元しました。そのさいに、WordPressの不正侵入対策として管理者IDのパスワードを変更しました。そのさいに不審なIDを発見しました。

ID WhoAdminKnows メール kod3cc@gmail.com

このIDに関して、当該企業のWEB担当者に尋ねたところまったく身に覚えがないということでしたので、不正侵入した犯人に間違いないでしょう。

念のため、この状況を生成AIにて調べたところ以下のような回答でした。

WordPressの管理者に「見覚えのないID」があり、そのメールアドレスが「kod3cc@gmail.com」であった場合、これは高い確率でハッカー(不正アクセス者)が作成した不正ユーザーである可能性が非常に高いです。

根拠と解説

WordPressでは、ハッキング被害の際に「管理者権限を持つ不正ユーザー」が勝手に追加されることがよくあります。不正ユーザーの特徴として、「ランダムな文字列のID」や「見覚えのないメールアドレス(フリーメールや意味のない文字列)」が使われることが多いです。

代表的な不正ユーザーのメールアドレス例としては「123@abc.com」「email@email.em」「admin@gmail.com」などが挙げられていますが、これ以外にもGmailなどのフリーメールアドレスが悪用されるケースは頻発しています。

「kod3cc@gmail.com」というメールアドレスは、一般的な利用者が使うようなものではなく、典型的なハッカーが自動生成や使い捨て目的で作成したものと推測されます。

取るべき対応

そのユーザーを即時削除してください(削除前に必ずデータベースやサイト全体のバックアップを取得してください)。既存の管理者ユーザーのパスワードもすべて変更してください。

サイト全体をマルウェアスキャンし、不審なファイルや改ざんがないか確認してください。

プラグインやテーマ、WordPress本体をすべて最新版にアップデートし、不要なプラグインやテーマは削除してください。

今後のために、ログイン画面へのアクセス制限や2段階認証など、追加のセキュリティ対策を講じてください。

補足

もし「kod3cc@gmail.com」というメールアドレスに心当たりがなく、管理者が追加した記憶もなければ、ほぼ間違いなく不正アクセスによるものです。放置すると再度マルウェアが仕込まれたり、サイト改ざん、スパム配信などの被害が拡大する危険があります。

結論:「kod3cc@gmail.com」の見覚えのない管理者IDは、ハッカーによる不正ユーザーである可能性が極めて高いです。速やかに削除し、上記のセキュリティ対策を実施してください。

ということで、このIDを削除しました。

追加の対策としてphp.iniを変更しました

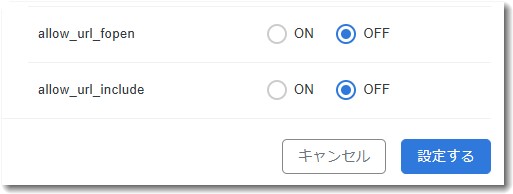

allow_url_fopen=OFFに設定しました

エックスサーバーからのレポートを確認したところ、追加対策として以下の方法が有効であるということでした。

推奨される設定について

お客様のウェブサイトにてPHPプログラムをご利用の場合、サーバーパネルの「php.ini設定」にて「allow_url_fopen」および「allow_url_include」をいずれも「無効(Off)」にすることを強くお勧めいたします。

◇マニュアル:php.ini設定

https://www.xserver.ne.jp/manual/man_server_phpini_edit.php※上記設定項目は「外部ファイルを読み込む/実行する」操作に対する可否設定です。

ご利用のプログラムにより、上記それぞれの設定を「On」にする必要がある場合もございますが、外部からのデータ読み込み等が必要ない場合、これら設定は無効にしたうえでプログラムをご運用ください。

そこでこの追加対策も実施しました。

この対策を実施する場合は「Xアクセラレータ Ver.2」が使えなくなります。そこで、Xアクセラレータ Ver.2をオフにし、上記の設定を行いました。

そのうえで、高速化対策としては、Xアクセラレータ Ver.1を設定しました。

この企業の場合は、高速化対策を少し後退させてもセキュリティ対策を前進させたほうがよいですね。

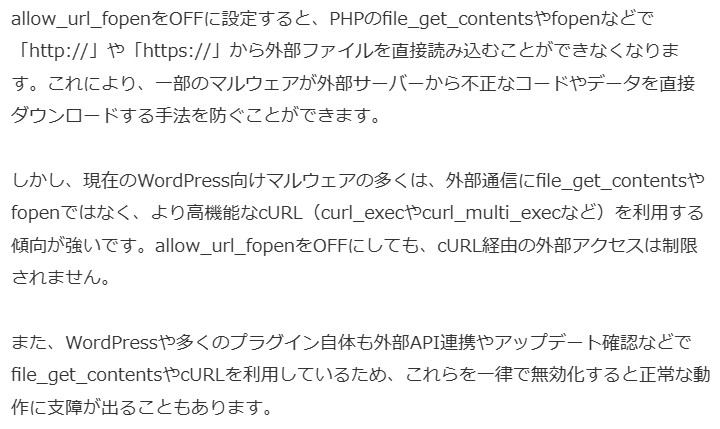

ちなみに、allow_url_fopenをOFFにした場合は、不正侵入対策としての効果が微々たるもののようです。

※以下は生成AIで調べたallow_url_fopenをOFFの効果についての内容です

allow_url_fopen=OFFの効果と限界

※上記の内容をテキストで記述すると投稿がブロックされますので画像にしました。

この記事を書いた遠田幹雄は中小企業診断士です

遠田幹雄は経営コンサルティング企業の株式会社ドモドモコーポレーション代表取締役。石川県かほく市に本社があり金沢市を中心とした北陸三県を主な活動エリアとする経営コンサルタントです。

小規模事業者や中小企業を対象として、経営戦略立案とその後の実行支援、商品開発、販路拡大、マーケティング、ブランド構築等に係る総合的なコンサルティング活動を展開しています。実際にはWEBマーケティングやIT系のご依頼が多いです。

民民での直接契約を中心としていますが、商工三団体などの支援機関が主催するセミナー講師を年間数十回担当したり、支援機関の専門家派遣や中小企業基盤整備機構の経営窓口相談に対応したりもしています。

保有資格:中小企業診断士、情報処理技術者など

会社概要およびプロフィールは株式会社ドモドモコーポレーションの会社案内にて紹介していますので興味ある方はご覧ください。

お問い合わせは電話ではなくお問い合わせフォームからメールにておねがいします。新規の電話番号からの電話は受信しないことにしていますのでご了承ください。

【反応していただけると喜びます(笑)】

記事内容が役にたったとか共感したとかで、なにか反応をしたいという場合はTwitterやフェイスブックなどのSNSで反応いただけるとうれしいです。

本日の段階で当サイトのブログ記事数は 6,906 件になりました。できるだけ毎日更新しようとしています。

遠田幹雄が利用しているSNSは以下のとおりです。

facebook https://www.facebook.com/tohdamikio

ツイッター https://twitter.com/tohdamikio

LINE https://lin.ee/igN7saM

チャットワーク https://www.chatwork.com/tohda

また、投げ銭システムも用意しましたのでお気持ちがあればクレジット決済などでもお支払いいただけます。

※投げ銭はスクエアの「寄付」というシステムに変更しています(2025年1月6日)

※投げ銭は100円からOKです。シャレですので笑ってご支援いただけるとうれしいです(笑)

株式会社ドモドモコーポレーション

石川県かほく市木津ロ64-1 〒929-1171

電話 076-285-8058(通常はFAXになっています)

IP電話:050-3578-5060(留守録あり)

問合→メールフォームからお願いします

法人番号 9220001017731

適格請求書(インボイス)番号 T9220001017731