IPAから「Movable Type」の XMLRPC API における OS コマンド・インジェクションの脆弱性について(JVN#41119755)という情報が発信されています。最終更新日が2021年11月5日の内容を見ると、かなり深刻な状況のようでこの脆弱性の深刻度も緊急性も最高レベルで表現されています。

IPAから「Movable Type」の XMLRPC API における OS コマンド・インジェクションの脆弱性について(JVN#41119755)という情報が発信されています。最終更新日が2021年11月5日の内容を見ると、かなり深刻な状況のようでこの脆弱性の深刻度も緊急性も最高レベルで表現されています。

シックス・アパート株式会社が提供する「Movable Type」の XMLRPC API には、OS コマンド・インジェクションの脆弱性が存在します。攻撃が行われた場合の影響が大きい問題であるため、できるだけ早急に、製品開発者が提供する情報をもとに、アップデートを実行してください。

ということです。

Movable Type(ムーバブルタイプ)の脆弱性警告情報

シックス・アパート株式会社が提供する「Movable Type」は、コンテンツ管理システムです。「Movable Type」の XMLRPC API には、OS コマンド・インジェクションの脆弱性が存在します。

遠隔の第三者によって、任意の OS コマンドを実行される可能性があります。

攻撃が行われた場合の影響が大きい問題であるため、できるだけ早急に、製品開発者が提供する情報をもとに、アップデートを実行してください。— 2021 年 11 月 5 日 更新 —

2021年11月5日現在、本脆弱性を悪用した攻撃が確認されているため、出来るだけ早急に、製品開発者が提供する情報をもとに、対策を実施してください。

上記の情報は

https://www.ipa.go.jp/security/ciadr/vul/20211020-jvn.html

からの引用です。

緊急度も危険度もMAXですね。

CVSSv3のスコアが9.8というのは激震レベルです。

Movable Type提供元のシックス・アパート社の方では

https://www.sixapart.jp/movabletype/news/2021/10/20-1100.html

という情報を発信しています。

【2021/11/9 追記】

悪質な攻撃が観測されており、見知らぬ PHP ファイルなどを設置されたり .htaccess を書き換えられてサイトの閲覧に影響が出るなどの被害が確認されています。対象となるのは Movable Type 4.0 以降、6.8.2 以前、7 r.5002、MTP 1.46 以前のすべてのバージョンです。対象のバージョンをご利用の方は、対策済の 7 r.5003、Movable Type Premium 1.47 もしくは 6.8.3 へのアップデート、または XMLRPC API へのアクセスを制限する対処を直ちに行なってください。

当サイトもムーバブルタイプ(Movable Type)を利用しているので、急いで調べてみました。

もしも、不正なアクセスが有った場合は、Movable Typeのシステムフォルダに不審な「.php」ファイルが置かれるようです。もし、そのような状況だった、急いで処置しましょう。

また、.htaccess を書き換えられている場合は、サイトの閲覧に影響が出ているはずで、少し深刻度が高まります。

幸い、当サイトは大丈夫でしたが、急いで対策をしました。

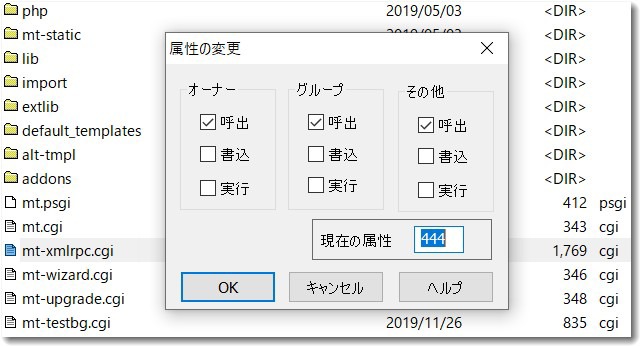

対策としてはmt-xmlrpc.cgiファイルを削除するのがよさそうです。

当サイトでは現在 XMLRPC API を利用しておらず今後も XMLRPC API を利用する予定がありません。(mt.cgiでログインしている場合はこの判断でよさそうです)

その場合は、mt-xmlrpc.cgi を使わないので、mt-xmlrpc.cgiファイルを削除するか属性(パーミッション)を755から変更したほうがいいみたいです。

当サイトではとりあえず削除はせずに、755から444に変更して、念の為リネームすることにしました。

なお、属性変更は「444」よりも「000」のほうが安心です。そのファイルにはまったくアクセスができなくなりますが不正ファイルは完全にストップできます。

さくらインターネットのヘルプには

https://help.sakura.ad.jp/360000044181/

にて以下のように書かれています。

不正ファイル設置を検知した場合、確認できる限りのすべてのファイルのパーミッションを “000” に設定し、アクセスができないようにします。

被害の拡大が予想される場合は、ドキュメントルート(/home/アカウント名/www)のパーミッション自体を “000” に設定する場合があります。

Movable Typeのシステムフォルダを見てみましょう

あやしい「.php」ファイルが存在していないかどうかをチェックしましょう。日付順に並べ替えれば、怪しいファイルの日付は新しいはずなので存在しているかどうかがチェックしやすいと思います。あれば削除してください。

そして、mt-xmlrpc.cgi の属性(パーミッション)は755になっているはずなので、444に変更しました。そのうえで、ファイル名を変更して外部からのアクセスができないようにしておきました。

他のサイトの対策をみるとほとんどが削除ですね。確実な対策としてはmt-xmlrpc.cgiファイルを削除するのがよさそうです。

これで一安心です。

ただし、Movable Typeの最新版へのアップデートも検討しなければなりません。Movable Typeは有料なので少し頭がいたいです。

この事件で、わずかに残っていたMovable Typeの運営サイトはWordPressへの移行が一気に進むかもしれませんね。

※以下は2021年12月2日に追記しました

この脆弱性の被害を受けるとどうなるか

この脆弱性の被害を受けたサーバはどうなるかというと、最悪の場合はまったく表示ができなくなってしまいます。

その後、この「XMLRPC API」の脆弱性にやられてしまった案件がたくさんありました。

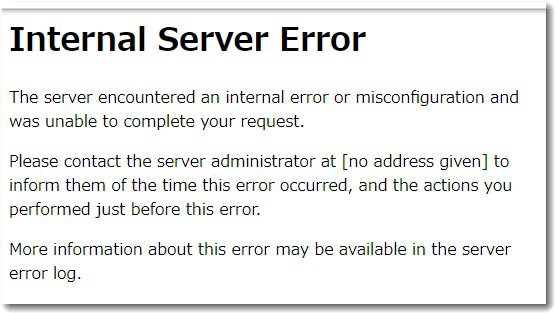

Internal Server Error

The server encountered an internal error or misconfiguration and was unable to complete your request.

Please contact the server administrator at [no address given] to inform them of the time this error occurred, and the actions you performed just before this error.

More information about this error may be available in the server error log.

「Internal Server Error」という表示がでて、ホームページの内容がまったく見えなくなってしまう状況になったという例が多発しています。

また、

・表示はされているもののものすごく表示が遅くなっている

・一部のページがまったく違う商品紹介の内容に書き換えられている

・一部のページが開かなくなっている

などの被害もあります。

被害を受けていてもしばらくは無症状で、だんだんと被害が大きくなっていくというような特性をもった不正ファイルが埋め込まれるようです。

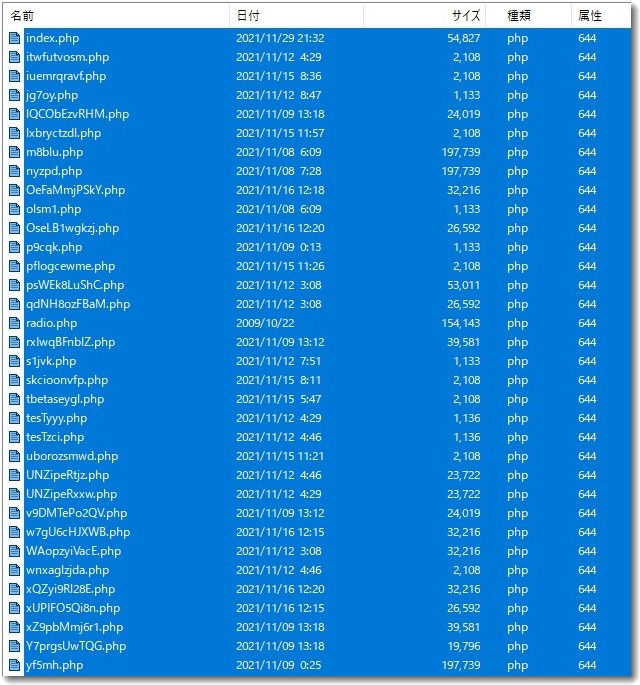

埋め込まれた不正ファイルの例

不正ファイルを埋め込まれてしまった一例を紹介しておきます。

これらのPHPファイルは不正な動きをしているようです。

また独自に「.htaccess」も作成されていました。

やっかいなのはそれらのファイルには自動的に再生する機能があるようで、削除してもしばらくすると再生してしまいます。

なので、削除するのも一苦労です。

もしも、被害を受けてしまったら、一刻も早く信頼できるIT事業者さんか専門家に相談をしたほうがいいです。

この記事を書いた遠田幹雄は中小企業診断士です

遠田幹雄は経営コンサルティング企業の株式会社ドモドモコーポレーション代表取締役。石川県かほく市に本社があり金沢市を中心とした北陸三県を主な活動エリアとする経営コンサルタントです。

小規模事業者や中小企業を対象として、経営戦略立案とその後の実行支援、商品開発、販路拡大、マーケティング、ブランド構築等に係る総合的なコンサルティング活動を展開しています。実際にはWEBマーケティングやIT系のご依頼が多いです。

民民での直接契約を中心としていますが、商工三団体などの支援機関が主催するセミナー講師を年間数十回担当したり、支援機関の専門家派遣や中小企業基盤整備機構の経営窓口相談に対応したりもしています。

保有資格:中小企業診断士、情報処理技術者など

会社概要およびプロフィールは株式会社ドモドモコーポレーションの会社案内にて紹介していますので興味ある方はご覧ください。

お問い合わせは電話ではなくお問い合わせフォームからメールにておねがいします。新規の電話番号からの電話は受信しないことにしていますのでご了承ください。

【反応していただけると喜びます(笑)】

記事内容が役にたったとか共感したとかで、なにか反応をしたいという場合はTwitterやフェイスブックなどのSNSで反応いただけるとうれしいです。

本日の段階で当サイトのブログ記事数は 6,839 件になりました。できるだけ毎日更新しようとしています。

遠田幹雄が利用しているSNSは以下のとおりです。

facebook https://www.facebook.com/tohdamikio

ツイッター https://twitter.com/tohdamikio

LINE https://lin.ee/igN7saM

チャットワーク https://www.chatwork.com/tohda

また、投げ銭システムも用意しましたのでお気持ちがあればクレジット決済などでもお支払いいただけます。

※投げ銭はスクエアの「寄付」というシステムに変更しています(2025年1月6日)

※投げ銭は100円からOKです。シャレですので笑ってご支援いただけるとうれしいです(笑)